Немного теории обнаружения аномалий

Рассмотрим оператор присваивания

|

1 |

Для семантически корректного вычислительного процесса в контексте данного оператора должны выполнятся следующие соотношения между абстрактными размерностями параметров (A, B, C, D, E, CONST_1):

|

2 |

Эти соотношения, так называемые инварианты подобия, позволяют однозначно определить эталон "правильного" функционирования некоторой распределенной вычислительной системы. При этом вычислительный процесс семантически корректен, если соответствующая система уравнений размерностей имеет среди множества векторов-решений хотя бы один, состоящий из всех ненулевых компонент. Действительно, предположим, что, это не так, и среди параметров вычислительного процесса определенной размерности появился параметр тождественно равный нулю при любых значениях других параметров. Это указывает на безразмерность нового параметра. Однако это невозможно, так как противоречит исходному условию определения размерностей параметров вычислительного процесса.

В результате становится возможным предложить универсальную методику обнаружения аномалий на основе инвариантов подобия. Основная идея этой методики заключается в распознавании аномалий вычислительных процессов с помощью сравнения значений инвариантов подобия реальных вычислительных процессов с эталонными значениями инвариантов. К достоинствам методики относится то, что удалось явно исключить шаг выделения независимых параметров вычислительного процесса на основе эвристических алгоритмов. Использование достаточно строгого требования отличия компонент вектора решения от нуля позволило разработать полностью автоматический детерминированный алгоритм обнаружения аномалий. В частности, для вывода инвариантов подобия семантически корректного вычислительного процесса необходимо построить матрицу R-вида:

|

3 |

или

|

4 |

где E - единичная матрица, k и n - количество строк и столбцов исходной матрицы коэффициентов размерностей S соответственно.

Для построения матрицы R достаточно воспользоваться следующими операциями:

сложение произвольной строки матрицы с линейной комбинацией других строк; перестановка строк; перестановка столбцов.

Метод построения матрицы R аналогичен методу Жордана-Гаусса, но при этом обладает следующими особенностями. Во-первых, осуществляется двойной обход алгоритма: сначала в прямом (сверху вниз), а затем в обратном (снизу вверх) направлении. Во-вторых, перестановка столбцов производится в тех случаях, когда ненулевое значение ячейки в пределах первых k столбцов (являющееся не первым ненулевым по счету в строке) невозможно привести к нулю из-за отсутствия в данном столбце иных ненулевых членов.

Заметим, что матрица R идентична матрице S за исключением возможных перестановок столбцов, то есть справедливо выражение

|

5 |

Таким образом, выражение (5) позволяет использовать матрицу R вместо матрицы S для вывода инвариантов подобия семантически корректных вычислительных процессов в распределенных вычислительных системах на основе TCP/IP. Для наличия среди первых k значений вектора-решения системы ограничений размерности i-й компоненты, тождественно равной нулю, необходимо и достаточно, чтобы в i-й строке матрицы C в формуле (4) все элементы были равны нулю. Действительно, пусть в i-й строке матрицы C существует хотя бы один ненулевой элемент (например, в позиции j ). Тогда, установив равными нулю все (n-k) последних переменных за исключением (k+j)-й, получим следующее равенство:

|

6 |

|

7 |

|

8 |

|

9 |

Переменные, соответствующие остальным столбцам матрицы R, - зависимые. Таким образом, предлагаемая методика (с полным построением матрицы R) представляет собой единую, универсальную методику обнаружения аномалий вычислительных процессов в распределенных вычислительных системах на основе TCP/IP. Отметим некоторые особенности предлагаемой методики. На практике возможна некоторая модификация методики, в частности, вариация алгоритма построения матрицы R. Например, выделение базисных переменных и необходимые вычислительные преобразования над R производятся при добавлении к ней каждой новой строки. Цель модификации - формирование на каждом шаге анализа матрицы ограничений размерности, приведенной к виду (3).

Данный алгоритм позволяет:

полностью исключить вычислительные расходы, связанные с поздней (согласно алгоритму Жордана-Гаусса) перестановкой столбцов матрицы;

уменьшить количество вычислительных операций в ходе выделения единичной матрицы в левой части матрицы R.

Алгоритм требует дополнительного хранения перестановочной матрицы T на всем этапе контроля семантической корректности вычислительного процесса, что несколько замедляет доступ к элементам матрицы. Однако использование эффективных структур данных позволяет свести дополнительные расходы к минимуму.

Отметим, построение матрицы R в ходе контроля семантической корректности вычислительного процесса позволяет обнаружить семантическую ошибку до окончания всего построения (однако вовсе не обязательно, что критерий корректности нарушится именно в момент добавления информации об ошибочной строке процесса). Данный факт является определенным достоинством предлагаемой инженерной методики обнаружения аномалий в случае наличия в сети передачи данных большого количества ошибочных пакетов (умышленно либо неумышленно порожденных). В этом случае станция-получатель L, еще не декодировав сообщение полностью, может принять решение об его игнорировании. Данную особенность можно использовать при создании комплексной системы защиты от атак класса "отказ в обслуживании".

При этом в нормальных условиях функционирования досрочные отклонения пакетов не влияют на среднестатистическую вычислительную трудоемкость. В связи с тем, что доля аномальных реализаций процессов стека сетевых протоколов стремится к нулю.

Другая особенность рассмотренной методики - наличие нескольких независимых между собой групп размерностей переменных. Примером могут служить счетчики, обрабатываемые данные, сетевые адреса, параметры протоколов. В результате, почти для всех сетевых протоколов множество параметров можно разбить на подмножества общим числом от 2 до 5-10, в зависимости от специфики протокола. Аналогами данных подмножеств в пространстве образов отображения ? являются связные компоненты графа. Внутри каждого подмножества аналогично основному множеству можно выделить базисные и зависимые переменные. Отмеченная особенность позволяет с минимальными вычислительными затратами привести матрицу S путем перестановки строк и столбцов к блочно-диагональному виду:

|

10 |

|

11 |

Оценка быстродействия предлагаемой методики

Рассмотрим систему размерностей в терминах теории графов. В этом случае процесс проверки существования нетривиального или не имеющего нулей решения системы линейных уравнений сводится к проверкам подсистем, имеющих ранг, равный количеству содержащихся в них переменных. В фактор-множестве (G/?)/?' подсистемам, обладающим подобными свойствами, соответствуют простые циклы (везде далее - циклы). Для проверки общей совместности системы, заданной матрицей s, достаточно проверить совместность некоторого подмножества подсистем, удовлетворяющего следующим критериям:

объединение ребер, входящих в циклы, соответствующие элементам подмножества, должно равняться множеству ребер графа ?'(w(s)) (критерий покрытия всех уравнений системы);

между любыми двумя циклами, соответствующими элементам подмножества, должен существовать путь, то есть цепь из других циклов, каждая соседняя пара циклов в которой имеет хотя бы одно общее ребро.

Возможность выбора подсистем множеством различных способов позволила разработать методику выбора подмножества подсистем, удовлетворяющего приведенным выше критериям и требующего минимального количества операций для проверки совместности. Припишем каждому циклу в графе ?'(w(s)) меру, пропорциональную вычислительной трудоемкости его проверки. Данный параметр можно принять прямо пропорциональным (например, равным) количеству ребер в цикле. Определим отображение ?: (G/?)/?' -> H, где H - множество гиперграфов, следующим образом. Сопоставим каждому ребру графа-прообраза вершину в графе-образе, а каждому циклу - ребро (возможно степени выше 2).

Таким образом, в новом пространстве каждому уравнению системы ограничений соответствует вершина, а каждой потенциально несовместной подсистеме - ребро гиперграфа. Рассмотрим, например, граф gX , изображенный на рис. 1, соответствующий системе с 5 переменными, 6 связанными уравнениями и 3 простыми циклами. Условная стоимость проверки циклов A, B и C соответственно равна 3, 4 и 5 единицам.

Рис. 1. Граф gX

Отображение ? переводит данный граф в гиперграф, изображенный на рис. 2.

Оценка вносимой избыточности инвариантов подобия

При реализации стеков сетевых протоколов в современных операционных системах принят де-факто принцип разбиения обработки передаваемых данных на уровни, соответствующие функциональной нагрузке. На каждом этапе обработки к результату предыдущего уровня добавляется служебная информация, и весь блок данных как неделимое целое передается на следующий этап обработки. Кроме этого при переходе между уровнями обработки возможен выбор протокола, который будет реализовывать функциональность конкретного уровня. Поэтому согласно стандарту "Взаимодействие Открытых Систем" (Open Systems Interconnection - OSI) международного Института Стандартизации ISO разделим контролируемые вычислительные процессы на семь уровней. При этом обозначим процессы, соответствующие уровням обработки данных как "pK7", "pK6", … , "pK1" на передающей стороне, и "pL1", "pL2", … , "pL7" согласно очередности их исполнения в системе. Тогда алгоритм обнаружения аномалий на основе инвариантов подобия принимает следующий вид.

А л г о р и т м .

Параллельно исчислению реализаций уровней pK7 , pK6 , … , pK1 вычислить на станции K (отправителе) элементы F(pK7) (sK7) , F(pK6) (sK6) , … , F(pK1) (sK1). Проверить выполнение критерия

|

23 |

Параллельно передаче на станцию L информационного сообщения с промежуточными результатами работы реализации передать вектор элементов X=(sK7 , sK6 , … , sK1). Проверить выполнение критерия

|

24 |

Вновь вводимой по сравнению с известными подсистемами в данном алгоритме является подсистема передачи на станцию-получатель L вектора элементов X. Физическое представление данного элемента - это вектор из семи матриц системы ограничений размерности. Данная информация должна каким-либо образом быть закодирована и передана на приемную сторону с приемлемой задержкой относительно передачи основного пакета. При этом заметим, что матрицы sKi достаточно сильно разрежены в связи с характером взаимосвязей переменных в данной предметной области.

Количество ненулевых элементов в строке не превышает 4 при общем количестве переменных от 5 до 30. В связи с этим предлагается следующая схема кодирования элементов вектора X на этапе передачи. На станцию-получатель L передается:

количество задействованных в каждой системе sKi переменных;

позиции переменных в заголовках сетевого пакета;

количество строк в каждой из матриц sKi;

значения элементов матриц sKi.

Количество задействованных в системе переменных передается в двоичном коде. Позиции переменных передаются двумя векторами VP и VL. Каждый элемент VPi вектора VP соответствует смещению в битах от начала заголовка соответствующего уровня до начала поля соответствующей переменной и кодируется двоичным кодом. Каждый элемент VLi вектора VL соответствует длине в битах поля соответствующей переменной в заголовке и кодируется двоичным кодом.

Количество строк в каждой матрице кодируется двоичным кодом. Для эффективного построчного кодирования матриц sKi предлагается следующая методика исходя из:

сильной разреженности матриц;

целочисленности коэффициентов в матрицах;

группирования значений коэффициентов матриц вблизи числа 0.

Для каждой строки матрицы в пакет записываются векторы VN и VK. Каждый элемент вектора VN соответствует ненулевому коэффициенту текущей строки матрицы и хранит порядковый номер столбца с таким элементом в двоичном коде. Каждый элемент вектора VK хранит значение ненулевого коэффициента, соответствующего элементу вектора VN с тем же индексом, в каком-либо эффективном коде, например, коде Хаффмана.

Матрицы sK7 и sK6 (прикладного и представительского уровней модели OSI) передаются на станцию-получатель L однократно в момент установки соединения прикладного уровня. Для многих протоколов это соответствует установлению соединения сеансового уровня. Матрицы sK5 и sK4 вычисляются и передаются в начале каждого сообщения. Матрицы sK3 , sK2 , sK1 необходимо передавать для каждого пакета сообщения.

Произведем оценку объемов дополнительного трафика, необходимого к передаче на станцию-получатель L для реализации предлагаемого в данной работе метода.

Доля трафика, порождаемого СОАФ, в общем сетевом потоке вычисляется как отношение его объема к сумме трех основных компонент трафика:

собственно передаваемому информационному сообщению (M);

служебной информации стека сетевых протоколов (TY(M));

дополнительному трафику СОАФ (TV(M)).

Пусть E - максимальный размер пакета сетевого уровня, VAVG и VMAX - средний и максимальный объем закодированной матрицы sKi , YAVG и YMIN - средний и минимальный объем служебной информации сетевого протокола i-го уровня, KAAVG и KAMIN - среднее и минимальное количество сессий сеансового уровня, приходящихся на одно соединение прикладного уровня. Тогда средняя (PAVG) и верхняя (PMAX) оценки доли дополнительного трафика как функции от величины M - длины передаваемого сообщения - будут иметь следующий вид:

|

25 |

|

26 |

Для расчета величины V, исходя из описанной выше методики кодирования, справедлива следующая формула:

|

27 |

|

28 |

Для определения VAVG, VMAX, YAVG, YMIN примем следующие значения данных коэффициентов (табл. 2.).

| Коэффициент | Значение | |

| при расчете VAVG | При расчете VMAX | |

| NC | 12 | 18 |

| KB | 2 | 2,5 |

| NK | 2,5 | 4 |

| NV | 12 | 24 |

| KP | 0,5 | 0,3 |

| L | 14 | 8 |

Т а б л и ц а 3.

Оценки объема служебного трафика, добавляемого при обработке информации

| Величина | Значение | |

| при расчете VAVG | При расчете VMAX | |

| Трафик сетевогопротокола, Y | 84 (бит) = 11 (байт) | 29 (бит) = 4 (байт) |

| трафик СОАФ,V | 215 (бит) = 27 (байт) | 825 (бит) = 103 (байта) |

С учетом E = 1500 (байт), KAAVG = 3, KAMIN = 1 формулы (29) и (30) примут вид

|

28 |

|

29 |

Рис. 7. Зависимость средней (PAVG) и верхней (PMAX) оценок

доли дополнительного трафика от длины сообщения, в %

Асимптотический предел средней оценки доли дополнительного трафика при длине сообщения стремящейся к бесконечности равен

|

30 |

|

31 |

Оценка вычислительной трудоемкости предлагаемой методики

Для системы n уравнений с n неизвестными при отсутствии выборок из массива (хранящего информацию о перестановках строк и столбцов) общая вычислительная трудоемкость вывода инвариантов подобия равна количеству операций процессора

|

12 |

|

13 |

Здесь KMUL - коэффициент вычислительной трудоемкости операции целочисленного умножения по сравнению с операцией целочисленного сложения для данной аппаратной платформы. Например, для процессоров класса Intel Pentium значение этого коэффициента составляет 6-10 раз, для процессоров класса Intel 8086 может достигать 20-40 раз. При возможности реализации кэширования с высокой частотой попадания в кэш значение KMUL снижается до 2 раз.

Как следствие, выигрыш в вычислительной трудоемкости выделения инвариантов подобия в основном зависит от пропорций разбиения матрицы S на независимые компоненты. Так, например, при расслоении множества переменных на g подмножества равной мощности выигрыш K в вычислительной трудоемкости можно рассчитать по формуле:

|

14 |

При этом выигрыш будет больше единицы при любом значении g

|

15 |

Разрешим неравенство

|

16 |

Эквивалентные преобразования (16) с учетом (15) приводят к условию

|

17 |

Учитывая, что нашей задачей является отыскание наименьшего m, превращающего неравенство (17) в истинное, будем считать, что

|

18 |

Тогда возможно принять

|

19 |

и неравенство (17) приобретает окончательный вид

|

20 |

Как уже было указано, минимальное значение KMUL с применением технологии кэширования составляет 2 раза, без кэширования на современных аппаратных платформах - 6 раз. С учетом этого коэффициент в знаменателе неравенства (20) для кэш-реализаций составляет 42 и более, для реализаций без кэширования - 100 и более раз, что на практике приводит к выигрышу в вычислительной трудоемкости выделения инвариантов подобия уже при отделении хотя бы одной независимой переменной.

Таким образом, при наличии в графе w(S) нескольких связных компонент использование методики обнаружений аномалий на основе инвариантов подобия практически оправдано. При этом вычислительные затраты на поиск и выделение связных компонент в алгоритме вычислительных процессов по сравнению с вычислительной трудоемкостью вывода инвариантов подобия не значительны.

Проверка работоспособности методики

Проверим вывод инвариантов подобия путем построения достаточного условия, например, на основании применения исчисления матрицы R по модулю простого числа. Для наличия в каждой строке матрицы C хотя бы одного ненулевого элемента достаточно, чтобы в каждой строке матрицы Cq , полученной из С путем вычисления остатка от деления соответствующего элемента на натуральное число q, существовал хотя бы один ненулевой элемент.

Действительно, пусть в i-й строке матрицы C все элементы равны нулю, тогда из определения матрицы Cq имеем

|

21 |

Тогда достаточным условием вывода инвариантов подобия является требование, чтобы матрица C в системе уравнений размерности, построенной для него с учетом числовых констант и приведенной к виду, производя вычисления по модулю произвольного натурального числа q, не содержала нулевых строк.

Для корректного функционирования процесса необходимо, чтобы матрица C в системе уравнений размерности, приведенной к виду (4), не имела нулевых строк. Ранее было показано, что для выполнения этого условия достаточно, чтобы матрица Cq , полученная из матрицы C вычислением по модулю произвольного натурального числа q, не имела нулевых строк. Однако, в силу дистрибутивности операции вычисления остатка от деления на произвольно число q относительно операций сложения и умножения, применение исчисления по модулю q возможно уже на этапе приведения матрицы S к виду (4).

Данное условие является достаточным, но не необходимым. Действительно, при наличии в матрице Сq нулевых строк некоторые элементы в соответствующих строках в матрице С могут быть отличными от нуля, а именно - кратными q, а, следовательно, сам критерий может быть истинным. Приведенное условие преобразуется в необходимое, если поиск нулевых строк в матрице C производится для всех простых q. Более того, принимая во внимание диапазон исходных значений в матрице S и размерность матрицы S, возможно определить верхнюю границу списка простых чисел, достижение которой обеспечивает необходимость условия.

В общем случае трансформирование системы линейных уравнений по модулю простого числа имеет в три раза более высокую скорость исполнения. Это обусловлено отсутствием операций умножения рациональных чисел, каждая из которых содержит три операции умножения натуральных чисел (полагаем, что операции переноса и сложения имеют на порядок меньшую вычислительную трудоемкость по сравнению с операцией умножения). Исключение составляют исчисление по модулю 2 и по модулю 3.

Преобразование системы линейных уравнений по модулю 3 на множестве (-1, 0, +1) позволяет исключить из набора выполняемых операций умножение натуральных чисел. Все преобразования будут реализуемы с помощью сложения и арифметического отрицания. Это сокращает вычислительную трудоемкость проверки условия в несколько раз (в зависимости от параметров архитектуры ВС). Преобразование системы линейных уравнений по модулю 2 позволяет достичь еще большего быстродействия. Это достигается за счет возможности обрабатывать строки матрицы R как битовые последовательности, тем самым расходуя на сложение и перестановку строк по одной-двум командам микропроцессора. Перестановка столбцов при этом производится циклическими сдвигами двоичных значений.

Недостатками применения малых значений q при проверке необходимого условия является рост вероятности невыполнения условия при истинности значения критерия. Двумя величинами, критически влияющими на вероятность PFN в подобной ситуации, являются величина q и разность между количеством переменных и количеством условий, их связывающими (n-k). В первом приближении (без учета корреляции между значениями элементов матрицы R) данная зависимость описывается следующим выражением:

|

22 |

Поэтому предлагается:

либо проверить достаточное условие для q=3, что увеличивает скорость вычислений в (3·KMUL) раз при выполнении условия и незначительно (в (1+(1/(3·KMUL))) раз) замедляет скорость вычислений при невыполнении условия;

либо проверить условие для q=3 и для какого-либо простого q, большего трех, что увеличивает скорость вычислений примерно в 3 раза при выполнении условия и замедляет скорость вычислений в 1,33 раза при невыполнении условия.

(KMUL - коэффициент вычислительной трудоемкости операции целочисленного умножения по сравнению с операцией целочисленного сложения для данной аппаратной платформы).

Большее количество проверок с различными значениями q не приносит значимого увеличения средней скорости исчисления критерия. Выбор из предложенных вариантов производится на основе практических значений вероятности PFN и чаще всего обусловлен значением величины (n-k).

Выбор значения q, большего трех, для второго варианта проверки условия производится исходя из следующих соображений. Большие значения q более эффективны в связи с уменьшением вероятности PFN ложного невыполнения достаточного условия. Однако реализация линейных преобразований матрицы R по модулю q задействует предвычисления и хранение таблиц умножения и деления по модулю q, что требует определенных ресурсов вычислительной системы.

Системы обнаружения аномалий: новые идеи в защите информации

#2/2004

Понятие "обнаружение аномалий" возникло сравнительно недавно и сразу привлекло внимание специалистов в области сетевой безопасности. В середине 2003 года на рынке средств защиты информации появились первые западные и отечественные системы обнаружения аномалий, а поставщики услуг сетевой безопасности начали активно предлагать соответствующие решения. Согласно прогнозам Gartner, 85% крупнейших международных компаний с вероятностью 0.8 воспользуются к 2007 году функциями современных систем обнаружения аномалий. На каких инженерных принципах базируются эти перспективные системы? Какие методики и алгоритмы обнаружения аномалий могут быть полезны для практики отечественных служб защиты информации? Давайте посмотрим вместе.

С завидным постоянством тема обнаружения аномалий возглавляет списки и рейтинги наиболее актуальных проблем в различных федеральных и коммерческих целевых программах в области защиты информации. Так, например, в разработанном Научно-техническим советом НАТО ранжированном списке из 11 важнейших технических задач на период 2002-2007 гг. три первые ориентированы на разработку аппаратных и аппаратно-программных систем обнаружения аномалий вычислительных процессов в современных и перспективных распределенных вычислительных системах на основе TCP/IP. Актуальность этой задачи объясняется тем, что согласно стратегическим отчетам НАТО существующие системы обнаружения вторжений (IDS) ежедневно обнаруживают в среднем 400-600 попыток несанкционированного автоматического вторжения. При этом эксперты подчеркивают: данное число составляет не более 14-17% от общего числа реально осуществляемых атак и воздействий нарушителей. По понятным причинам эти факты настораживают и вызывают определенное беспокойство у специалистов в области защиты информации.

Более того, до сих пор считалось, что относительно просто решается лишь проблема обнаружения вторжений в сетях TCP/IP, которая сводится к задачам распознавания:

структурных признаков (сигнатур) известных типов атак (S.

Kumar, K. Ilgun, P.A. Porras, M. Sebring, T.F. Lunt, R. Jagannathan, T.D. Garley); инвариантных признаков структуры корректных вычислительных процессов (E. Eskin, H.S. Javitz, A. Valdes, S. Kumar, T.F. Lunt, R. Jagannathan, T.D. Garley); корреляционных признаков нормального функционирования распределенных вычислительных систем (H.S. Javitz, A. Valdes, P. Helman, J. Bhangoo, L. Portnoy, S. Forrest).

Однако в случае задачи распознавания аномалий вычислительных процессов возникает целый ряд затруднений, связанных, главным образом, с необходимостью учета и обнаружения ранее неизвестных типов атак и воздействий. Это предполагает:

построение некоторого эталонного множества инвариантов нормального (семантически корректного) развития вычислительных процессов в условиях априорной неопределенности воздействий внешней и внутренней среды; установление шкал измерения признаков эталонов или инвариантов; выявление необходимых и достаточных информативных признаков инвариантов; построение правил распознавания аномалий.

Поэтому существующие до сих пор решения отдельных простейших частных случаев решения задачи распознавания аномалий вычислительных процессов (S. Kumar, M. Sebring, T.F. Lunt, R. Jagannathan, T.D. Garley, H.S. Javitz, A. Valdes, P. Helman, J. Bhangoo, L. Portnoy, S. Forrest) не позволили разработать некоторый единый, универсальный метод обнаружения ранее неизвестных типов атак и воздействий (см. табл. 1). Для выполнения этой задачи западные и отечественные научно-исследовательские коллективы и школы срочно занялись углубленной теоретической проработкой данного вопроса.

Таблица 1. Сравнение известных типов систем обнаружения вторжений

| Характеристика | Поиск сигнатур |

Поиск аномалий | |

| Модельпотока | Модельсистемы | ||

| Множество обнаруживаемых атак | априорно задано, ограничивается известными моделями атак | вариативно, достаточно широко | вариативно, максимально широко |

| Вероятность ложного срабатывания | близка к нулю | высока | близка к нулю |

| Вероятность пропуска атаки | средняя | средняя | средняя |

| Требования к вычислительнымресурсам | средние | низкие | высокие |

Варианты разработки систем обнаружения аномалий на основе инвариантов подобия

Как правило, датчики (или сенсоры) систем обнаружения вторжений размещаются в выделенных сегментах вычислительной системы (англ. термин - network-based IDS) или на рабочих станциях сегментов (англ. термин - host-based IDS). Поэтому выделим два возможных способа построения системы обнаружения аномалий на основе инвариантов подобия. В первом способе (рис. 3) датчики обнаружения аномалий размещаются в выделенном сегменте вычислительной системы. При этом основными функциями датчиков являются:

перехват сетевого трафика между различными абонентами СПД;

получение по совмещенному или выделенному каналу вектора (sK7 , sK6 , … , sK1);

проверка инварианта подобия семантически корректного вычислительныго процесса.

Рис. 3. Размещение датчиков СОАФ в широковещательных сегментах вычислительной системы

К достоинствам такой схемы системы обнаружения аномалий на основе инвариантов подобия относятся:

защита инвариантов подобия вычислительных процессов от внутренних воздействий;

коррекция аномалий вычислительных процессов в реальном масштабе времени в контролируемром сегменте СПД;

минимальные затраты на организацию выделенного канала передачи инвариантов подобия.

Вместе с тем необходимо отметить следующие тенденции развития современных и перспективных вычислительных системах, которые существенно влияют на технологию обнаружения аномалий:

сокращение доли широковещательных сегментов в современных сетях передачи данных;

распространение систем шифрования трафика на сетевом уровне, в том числе разработка и пробное внедрение 6-й версии протокола сетевого уровня IP со встроенной поддержкой шифрования передаваемого трафика;

значительное превышение скорости роста сетевого трафика над скоростью развития вычислительных ресурсов систем;

возможность блокирования аномального сетевого трафика на этапе передачи его прикладному процессу;

возиожность контроля реального функционирования стека сетевых протоколов.

Поэтому во втором способе (рис. 4) - датчики обнаружения аномалий размещаются на каждой рабочей станции внутри контролируемого сегмента вычислительной системы.

Здесь основными функциями датчиков являются:

получение по совмещенному (реже - выделенному) каналу вектора (sK7 , sK6 , … , sK1);

контроль локального стека сетевых протоколов;

проверка истинности критерия.

Рис. 4. Размещение датчиков СОАФ на станциях-получателях

Теперь рассмотрим возможные варианты внесения избыточности в виде инвариантов подобия. Первый - на основе использования выделенной среды передачи информации (аналогичного и иного типа). Второй - путем использования совмещенной среды передачи информации.

Во втором варианте возможны две модификации, характеризующиеся либо выделением вектора (sK7 , sK6 , … , sK1) в отдельное сообщение, либо интеграцией его с основным информационным сообщением.

Рис. 5. Выделенный дополнительный информационный канал инвариантов подобия

Рис. 6. Совмещенный дополнительный информационный канал инвариантов подобия

Схема с выделенным информационным каналом для передачи вектора обладает следующими преимуществами:

возможностью построить защищенный от прослушивания и модификации канал передачи информации об инвариантах;

возможностью адаптивно управлять полосой пропускания, требуемой для передачи контрольной информации (в частности использовать физическую среду с меньшей пропускной способностью);

минимальным интервалом задержки между получением датчиком информационного и контрольного пакетов.

Схему с совмещенным каналом передачи информационных и контрольных пакетов характеризуют следующие достоинства:

минимальное изменение инфраструктуры и топологии сети на этапе внедрения системы;

надежность доставки контрольного сообщения (особенно для варианта интеграции его в информационное сообщение) - невозможна ситуация, когда из-за пропадания контрольного сообщения станции-получателю придется проигнорировать корректный информационный пакет;

меньшими затратами материальных ресурсов (особенно для схем с размещением датчика на станции-получателе).

Модификация данной схемы путем интегрирования контрольной информации в основное информационное сообщение обладает рядом дополнительных преимуществ.

Среди них следует особо отметить:

отсутствие задержки между приходом информационного и контрольного сообщений;

возможность использования единой системы обеспечения целостности для информационной и контрольной частей сообщения.

Однако данная модификация применима не во всех случаях. Это связано с тем, что превышение ограничений на длину пакета, особенно на канальном и физическом уровнях, может быть некорректно обработано сетевым оборудованием. При этом даже при замене (или соответствующей корректировке) вычислительного процесса физического и канального уровня на приемной и передающей рабочих станциях возможен сбой со стороны промежуточного сетевого оборудования (модемов, концентраторов, коммутаторов).

Для протоколов сетевого уровня, поддерживающих дополнительную фрагментацию на произвольном сегменте маршрута пакета (к таким относится, например, протокол IP), данная проблема может быть решена на станции-отправителе K:

либо установкой размера максимального фрагмента с учетом максимально возможного объема дополнительной информации об инвариантах;

либо модификацией вычислительного процесса сетевого уровня с целью динамического определения длины текущего фрагмента.

Для протоколов сетевого уровня, не поддерживающих фрагментацию, данный метод неприменим. В любом случае, использование данной модификации возможно только в заранее проверенных системах передачи данных и при условии неизменности состава используемого сетевого оборудования.

что обнаружение аномалий вычислительных процессов

Известно, что обнаружение аномалий вычислительных процессов в распределенных вычислительных системах на основе TCP/IP во многом определяет эффективность управления информационной безопасностью в отечественных структурах и организациях. Изучение специфики обнаружения аномалий указывает на необходимость построения некоторой метрики безопасности на основе эталонов или инвариантов семантически корректной (правильной с точки зрения безопасности) обработки данных. Метрики, которая позволяет измерять, учитывать, наблюдать, сравнивать и совершенствовать существующие корпоративные системы защиты информации. В настоящей статье обобщены, систематизированы и развиты практические результаты нового направления исследований в этой области на основе положений теории подобия. Важным моментом этого направления является возможность теоретически обнаруживать и парировать все виды внутренних и внешних воздействий (в том числе и ранее не известные), которые существенно влияют на функциональные свойства распределенных вычислительных систем на основе TCP/IP.

Защита инвариантов подобия

В случае передачи вектора (sK7 , sK6 , … , sK1) по открытому каналу передачи данных необходимо обеспечить требуемую целостность сообщений. Без дополнительных средств защиты рассматриваемый метод обнаружения аномалий на основе инвариантов подобия уязвим на этапе передачи вектора X и возможны фальсификации сообщений, а также атаки методом повтора (от англ. reply attack).

Поэтому для защиты сообщений от фальсификации предлагается использовать алгоритмы электронно-цифровой подписи (ЭЦП), основанные на методах асимметричной криптографии, или алгоритмы имитозащиты, основанные на методах симметричной криптографии. В силу требования очень высокой скорости процессов вычисления и проверки тегов целостности более приемлемыми являются симметричные криптопреобразования.

Согласно методу обеспечения имитозащиты над открытым сообщением, которым в данном случае является вектор X, выполняются симметричные криптопреобразования. В процесс необратимым образом вовлекается блок секретной информации, известный только агенту-отправителю и датчику СОАФ, - ключ выработки имитовставки. Результат преобразований - блок фиксированной длины (имитовставка) добавляется к открытому сообщению. В качестве практической реализации для выработки имитовставки может быть использован алгоритм ГОСТ 28147-89 согласно спецификации либо любой алгоритм криптостойкой хеш-суммы (например, MD5 или SHA-1). Во втором варианте ключ выработки имитовставки добавляется конкатенацией к защищаемым данным (вектору X) перед выполнением хеширования.

Атака методом повтора заключается в изменении или замене злоумышленником пакета (в данном случае - позволяющего обнаружить несанкционированную активность в сети) на значение, ранее уже передававшееся в сети и приводящее к исчислению положительного значения критерия (28). При реализации данной атаки злоумышленнику не требуется производить подбор имитовставки или ключа ее генерации, его цель - сокрытие от системы своей несанкционированной активности. Возможность проведения подобных действий без атаки криптоалгоритма имитовставки делает задачу защиты от подобного класса атак актуальной для разрабатываемого способа.

Для защиты от атаки методом повтора в защищаемое сообщение до выработки имитовставки добавляется:

либо порядковый номер сообщения, уникальный для данной пары рабочих станций в пределах разумного периода времени;

либо штамп времени высокой точности (с необходимостью высокоточной синхронизации машинных часов всех станций-абонентов СПД).

Возможна комбинация первого и второго метода с соответствующим уменьшением разрядности порядкового номера и загрублением точности системы синхронизации времени.

Параметры алгоритма обеспечения целостности дополнительного информационного потока рассчитываются из следующих соображений. Ключ выработки имитовставки является долгосрочным (функционирует в неизменном виде в течение достаточно долгого периода), в силу этого на него должны распространяться общие требования для симметричных криптоалгоритмов. В частности, считается стойкой на современном этапе развития электронно-вычислительной техники длина ключа в 256 бит.

Само содержимое имитовставки не является предметом какой-либо из известных криптоатак. Однако, генерируя хаотичным образом имитовставку для несанкционированного пакета, злоумышленник может случайно создать валидное ее значение. Данная атака является определяющей для выбора минимальной длины имитовставки: между двумя станциями за разумный временной интервал при использовании максимальной пропускной способности сети не должно быть возможным случайно сгенерировать валидную имитовставку.

Максимальное количество пакетов, которые можно создать на данном физическом носителе за определенный интервал времени, определяется формулой

|

31 |

|

33 |

Таким образом, выбор конкретной схемы реализации СОАФ зависит от топологии сети и характеристик рабочих станций-абонентов. Задача обеспечения целостности дополнительного информационного потока является разрешимой на основе общеизвестных технологий и не несет критического увеличения требуемых ресурсов.

Authentica ARM Platform

Североамериканская компания Authentica поставляет комплексное решение для всестороннего контроля над оборотом классифицированных сведений в корпоративной сети. Однако, в отличие от большинства своих конкурентов, фирма остановилась не на технологиях выявления и предотвращения утечек, а на управлении цифровыми правами в рамках предприятия (ERM - Enterprise Rights Management). Именно на примере основного продукта компании - Authentica Active Rights Management (ARM) Platform - будут рассмотрены достоинства и недостатки такого подхода. Полученные в результате анализа результаты применимы для всех остальных решений, призванных устранить проблему утечек посредством ERM-технологий. В частности, для продуктов компаний Adobe, Workshare, Liquid Machines, SealedMedia, DigitalContainers и Microsoft. Также необходимо отметить, что решение Authentica ARM Platform имеет очень много общего с Microsoft Rights Management Services (RMS).

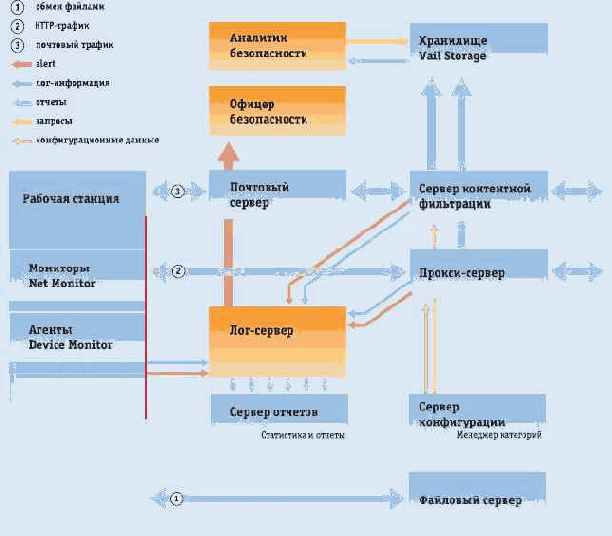

В основе решения Authentica лежит запатентованная технология ARM (название которой входит в название самого продукта). С помощью ARM решение контролирует электронные документы, почтовые сообщения и вообще любые файлы. Дополнительные модули интегрируются с настольными приложениями (Microsoft Office и Outlook, Lotus Notes, Adobe Acrobat, Microsoft Explorer и Netscape) и внешними средствами аутентификации (LDAP, Windows Single Sign-on, X.509, RSA SecurID). Схема работы Authentica ARM Platform представлена на схеме 1.

Схема 1. Схема работы Authentica ARM Platform

Функциональность Active Rights Protection подразумевает аутентификацию пользователей и их авторизацию для просмотра информации, контроль над печатью документов и стандартными операциями (копирование, редактирование, чтение), а также возможность работы с документами в режиме offline. В дополнение к этому вся чувствительная информация постоянно находится в зашифрованном виде и расшифровывается только на момент работы с ней. Шифрованию также подлежит обмен информацией между сервером политик ARM и клиентскими компонентами.

Таким образом, конфиденциальные данные всегда защищены от несанкционированного доступа - даже при передаче по коммуникационным каналам. Следует помнить, что и сама архитектура продукта тоже приспособлена именно для защиты от несанкционированного доступа, а не от утечки. Другими словами, инсайдер, обладающий правами доступа к конфиденциальному документу, может обмануть защиту. Для этого достаточно создать новый документ и переместить в него конфиденциальную информацию. Например, если инсайдером является сотрудник, в задачи которого входит подготовка отчета о прибыли, он будет создавать этот высокочувствительный документ «с нуля», а, следовательно, файл не будет зашифрован, так как для него еще не создана специальная политика. Соответственно, утечка становится вполне реальной. Если еще учесть, что весь почтовый трафик шифруется, то у инсайдера фактически есть готовый защищенный канал для пересылки конфиденциальных данных. При этом никакой фильтр не сможет проверить зашифрованный текст.

Тем не менее, решение Authentica ARM Platform представляется эффективным продуктом для защиты от несанкционированного доступа, поскольку ни один нелегальный пользователь действительно не сможет получить доступ к данным, пока не отыщет ключ шифрования.

Дополнительным недостатком продукта является отсутствие возможности хранить архивы корпоративной корреспонденции, что значительно усложняет процесс расследования инцидентов IT-безопасности и не позволяет вычислить инсайдера без лишнего шума.

В заключение необходимо отметить широкий комплекс сопроводительных услуг, которые Authentica оказывает заказчику: аудит и анализ IT-инфраструктуры с учетом бизнес-профиля компании, техническая поддержка и сопровождение, внедрение и развертывание решений «с нуля», корпоративные тренинги для персонала, разработка политики IT-безопасности.

InfoWatch Enterprise Solution

Решение InfoWatch Enterprise Solution (IES) поставляется российской компанией InfoWatch, разработчиком систем защиты от инсайдеров. Оно позволяет обеспечить контроль над почтовым каналом и веб-трафиком, а также коммуникационными ресурсами рабочих станций. На сегодняшний день IES уже используется правительственными (Минэкономразвития, Таможенная служба), телекоммуникационными («ВымпелКом»), финансовыми (Внешторгбанк) и топливно-энергетическими компаниями (ГидроОГК, Транснефть).

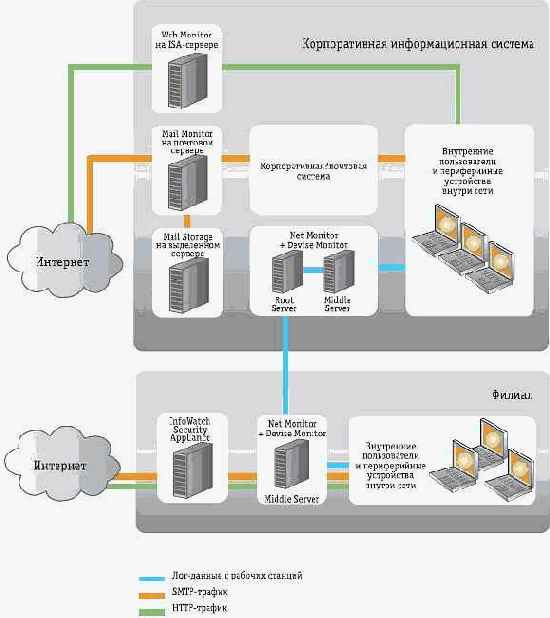

Архитектуру IES можно разделить на две части: мониторы, контролирующие сетевой трафик, и мониторы, контролирующие операции пользователя на уровне рабочих станций. Первые устанавливаются в корпоративной сети в качестве шлюзов и фильтруют электронные сообщения и веб-трафик, а вторые развертываются на персональных компьютерах и ноутбуках и отслеживают операции на уровне операционной системы. Принцип работы IES представлен на .

Сетевые мониторы IWM и IMM также могут быть реализованы в виде аппаратного устройства - InfoWatch Security Appliance. Таким образом, заказчику предлагается на выбор либо программное, либо аппаратное исполнение фильтров почты и веб-трафика. О преимуществах данного подхода более подробно написано в предыдущей статье, посвященной борьбе с утечками только «железными» средствами. На представлено комплексное решение IES, в состав которого входят аппаратные модули IWSA, в IT-инфраструктуре крупной компании, имеющей филиалы.

К мониторам уровня рабочей станции относятся InfoWatch Net Monitor (INM) и InfoWatch Device Monitor (IDM). Модуль INM отслеживает операции с файлами (чтение, изменение, копирование, печать и др.), контролирует работу пользователя в Microsoft Office и Adobe Acrobat (открытие, редактирование, сохранение под другим именем, операции с буфером обмена, печать и т. д.), а также тщательно протоколирует все действия с конфиденциальными документами. Вся эта функциональность логично дополнена возможностями модуля IDM, который контролирует обращение к сменным накопителям, приводам, портам (COM, LPT, USB, FireWire), беспроводным сетям (Wi-Fi, Bluetooth, IrDA) и т.

д. Вдобавок компоненты INM и IDM в состоянии работать на ноутбуках, а администратор безопасности может задать специальные политики, действующие на период автономной работы сотрудника. Во время следующего подключения к корпоративной сети мониторы сразу же уведомят специалиста отдела безопасности, если пользователь попытался нарушить установленные правила во время удаленной работы.

Все мониторы, входящие в состав IES, способны блокировать утечку в режиме реального времени и сразу же оповещать об инциденте сотрудника отдела безопасности. Управление решением осуществляется через центральную консоль, позволяющую настраивать корпоративные политики. Предусмотрено также автоматизированное рабочее место сотрудника безопасности, с помощью которого специальный служащий может быстро и адекватно реагировать на инциденты.

Важной особенность комплексного решения IES является возможность архивировать и хранить корпоративную корреспонденцию. Для этого предусмотрен отдельный программный модуль InfoWatch Mail Storage (IMS), который перехватывает все сообщения и складывает их в хранилище с возможностью проводить ретроспективный анализ. Другими словами, компании могут покончить с порочной практикой ареста рабочих станций служащих и ручного перебора папки «Входящие» в почтовом клиенте. Такие действия подрывают рабочий климат в коллективе, унижают самого сотрудника и часто не позволяют найти никаких доказательств вины служащего. Напротив, автоматизированная выборка сообщений из корпоративного архива приносит намного больше пользы, так как позволяет отследить динамику изменения активности пользователя.

Делая ставку на всесторонность своего решения, компания InfoWatch предлагает клиентам целый ряд сопроводительных и консалтинговых услуг. Среди них можно выделить: предпроектное обследование, помощь в формализации целей и средств IT-безопасности, создание ее эффективной политики, адаптацию решения под нужды клиента, сопровождение и техническую поддержку, включающую персонального менеджера каждому заказчику.

Таким образом, комплексное решение IES сочетает все аспекты защиты конфиденциальной информации от инсайдеров.

Далее приводится таблица, обобщающая основные

Далее приводится таблица, обобщающая основные характеристики рассмотренных продуктов. В качестве основных параметров взяты наиболее критические характеристики решений, однако для разумного выбора рекомендуется обязательно ознакомиться с описанием продукта в тексте статьи.

| Authentica ARM Platform InfoWatch Enterprise Solution Onigma Platform PC Acme Verdasys Digital Guardian | |||||

| Контроль над почтовым трафиком | Да | Да | Да | Нет | Да |

| Контроль над веб-трафиком | Да | Да | Да | Нет | Да |

| Контроль над рабочими станциями | Да | Да | Да | Да | Да |

| Комплексность(на основании предыдущих трех параметров) | Да | Да | Да | Нет | Да |

| Создание архива корпоративной корреспонденции | Нет | Да | Нет | Нет | Нет |

| Выбор между программной и аппаратной реализацией некоторых модулей | Нет | Да | Нет | Нет | Нет |

| Наличие широкого спектра сопроводительных и консалтинговых услуг | Да | Да | Нет | Нет | Да |

| Особенности решения | Встроенный модуль шифрования | Подстройка решения под нужды заказчика; каждый заказчик получает персонального менеджера технической поддержки | Нет особен- ностей | Крайне низкая цена | Нет особен- ностей |

Как уже отмечалось в начале статьи, при выборе решения необходимо учитывать параметр комплексности - покрывает ли продукт все возможные каналы утечки. В противном случае данные утекут через оставленную открытой дверь. Следующим немаловажным моментом является возможность создавать и хранить архивы корпоративной корреспонденции. Такая функциональность позволяет провести служебное расследование, не беспокоя сотрудников и не привлекая внимания. Вдобавок к тому, что хранить электронные сообщения в течение нескольких лет требуют многие нормативные акты и законы, создание централизованного почтового архива избавляет от порочной практики ареста рабочих станций служащих. Наконец, последним важным параметром является возможность выбора между программной и аппаратной реализацией модулей, отвечающих за фильтрацию сетевого трафика. Преимущества такого подхода подробно рассматривались в статье об аппаратных решениях для борьбы с утечками.

Onigma Platform

Израильская компания Onigma специализируется на выявлении и предотвращении утечек конфиденциальной информации посредством мониторинга действий пользователей на уровне рабочих станций и фильтрации сетевого трафика. Любопытно отметить, что руководящие должности в отделе исследований и разработок фирмы занимают в основном бывшие сотрудники министерства обороны Израиля.

Компания предоставляет очень мало информации об архитектуре своего решения Onigma Platform и реализованных в нем технологиях. Тем не менее, сведений о реализованном функционале вполне достаточно для утверждения, что Onigma Platform - это программный продукт, покрывающий следующие каналы утечки данных: электронная почта, интернет-пейджеры, веб-трафик, физические устройства (USB-порты и принтеры). Последняя функциональность реализована с помощь специальных агентов, установленных на рабочих станциях и ноутбуках заказчика. Они следят за выполнением правил и соблюдением политики IT-безопасности, поддерживают централизованное управление через специальную консоль.

Одним из основных своих преимуществ компания Onigma считает тот факт, что ее решение быстро и легко развертывается и интегрируется в имеющуюся IT-инфраструктуру. Таким образом, по мнению поставщика, заказчик может существенно сэкономить на переобучении персонала, внедренческих и сопроводительных услугах.

Недостатком Onigma Platform является невозможность создавать архивы корпоративной корреспонденции, что значительно осложняет расследование инцидентов IT-безопасности, утечек, финансового мошенничества и подозрительной активности инсайдеров. К тому же хранение деловой документации, к которой относятся электронные сообщения, - это обязательное требование целого ряда законов и нормативных актов, регулирующих бизнес во многих странах.

Дополнительный недочет продукта - неглубокий контроль над операциями пользователей на рабочих станциях (в том числе мобильных). Решение Onigma Platform не позволяет осуществлять мониторинг действий служащих в офисных средах, на уровне файлов, а также работу с буфером обмена.

PC Acme

Продукт PC Activity Monitor (Acme) производится и продается компанией Raytown Corp. Он позволяет осуществлять всесторонний и максимально глубокий мониторинг операций пользователя на уровне рабочей станции. Следует сразу же отметить, что из всех представленных в обзоре программных решений только продукт PC Acme не удовлетворяет принципу комплексности и не покрывает одновременно сетевые каналы и ресурсы рабочих станций. Однако эта программа все равно заслуживает рассмотрения, так как у заказчиков часто возникает проблема сравнения ее функциональности с возможностями других продуктов, рассмотренных в статье. Заметим, что трудности заказчиков связаны с не совсем точным позиционированием PC Acme, в результате чего может показаться, будто продукт обладает активными (а не пассивными) функциями и некоторым аналогом комплексности. Чтобы прояснить ситуацию, необходимо оценить возможности PC Acme Professional - максимально функциональной редакции продукта.

Программа PC Acme фактически состоит из двух частей: средства централизованного управления и развертывания и многочисленные агенты, внедряемые в рабочие станции по всей организации. Как легко догадаться, с помощью первой компоненты можно централизованно распределить агенты по всей корпоративной сети, а потом управлять ими.

Агенты представляют собой программные модули, которые очень глубоко внедряются в Windows 2000 или Windows XP. Разработчики сообщают, что агенты располагаются в ядре операционной системе и пользователю практически нереально нелегально удалить их оттуда или отключить. Сами агенты тщательно протоколируют все действия пользователей: запуск приложений, нажатие клавиш, движение мышки, передачу фокуса ввода, буфер обмена и т. д. Можно сказать, что журнал событий, получающийся на выходе, по степени своей детализации напоминает результаты неусыпного видеонаблюдения за экраном компьютера. Однако получаемый журнал, естественно, представлен в текстовом виде.

Центральная консоль управления и позволяет собирать запротоколированные данные на один-единственный компьютер и анализировать их там.

Вот тут-то и проявляются два основных недостатка программы.

Во-первых, абсолютно непонятно, как в огромном множестве событий сотрудник безопасности сможет выделить те, которые являются нарушением политики IT-безопасности, привели к утечке и т. п. Другими словами, продукт PC Acme не работает с политиками вообще. Его задача лишь в том, чтобы составить максимально подробный протокол и скрытно передать его на центральный компьютер. Заметим, что в течение дня одна рабочая станция может сгенерировать десятки тысяч протоколируемых событий, а в корпоративной сети таких станций может быть несколько тысяч и даже больше. Очевидно, что проанализировать все это собственными руками невозможно. Между тем встроенные фильтры событий позволяют осуществлять лишь самые примитивные операции, например, отделить события, связанные с конкретным приложением (скажем, Microsoft Word).

Во-вторых, даже если сотруднику безопасности удастся обнаружить утечку, он все равно уже не сможет ее предотвратить. Ведь агент PC Acme зафиксировал совершенное в прошлом действие, и конфиденциальная информация уже давно дошла до получателя. Конечно, можно предъявить претензии самому инсайдеру, но блокировать утечку таким способом невозможно.

Итак, программа PC Acme не только не обладает комплексностью, но и не препятствует утечке в принципе. Более того, журналы событий, которые ведутся каждым представленным в обзоре продуктом, всегда достаточно подробны, чтобы вычислить инсайдера постфактум и служить доказательством при его обвинении. Причем в этих журналах, в отличие от протокола PC Acme, зафиксированы действия лишь с конфиденциальными данными, а не все системные события подряд.

Можно было бы предположить, что продукт PC Acme подойдет для маленьких компаний, где за действиями, например десяти пользователей, вполне реально проследить, периодически проверяя журнал событий. Однако выделение функций IT-безопасности в отдельную должность офицера для малого бизнеса - это нонсенс.

Программные решения для выявления и предотвращения утечек конфиденциальных данных

Озабоченность бизнеса проблемами внутренней IT-безопасности и защиты своих информационных активов постоянно подтверждается исследованиями ведущих организаций. Согласно опубликованному в январе 2006 года отчету 2005 FBI Computer Crime Survey, 44% американских компаний пострадали в течение года в результате серьезных инцидентов, происходивших во внутренней IT-безопасности, при этом инсайдеры крали конфиденциальные документы работодателя, пытались исказить информацию с целью финансового мошенничества, выносили из офиса оборудование и т. д.

Не менее остро проблема стоит в России, что подтверждается результатами исследования «Внутренние IT-угрозы в России '2005», проведенного компанией InfoWatch среди 315 представителей отечественного бизнеса. По результатам опроса, опубликованным в конце января 2006 года, 64% респондентов считают кражу информации самой опасной угрозой IT-безопасности (см. диаграмму 1). Сравнивая этот показатель с прошлогодним, можно с уверенностью утверждать, что проблема защиты конфиденциальных данных не только сохранила актуальность, но и приобрела гораздо большее значение, нежели такие распространенные угрозы, как вирусные и хакерские атаки.

Диаграмма 1. Наиболее опасные угрозы IT-безопасности (Источник: InfoWatch)

Следует обратить внимание, что утечка чувствительных сведений, как угроза IT-безопасности, не всегда является результатом злого умысла. История хранит немало примеров, когда конфиденциальные данные утекали по нелепой случайности или банальной человеческой ошибке. Так, в марте 2005 года информация о 4,5 тыс. больных СПИДом пациентов медицинского учреждения в Палм-Бич, штат Флорида, и еще о 2 тыс. людей, тест на наличие ВИЧ у которых оказался положительным, была разослана не по тем адресам электронной почты. Как оказалось, сотрудник, обрабатывающий статистику в министерстве здравоохранения округа, настолько «заработался», что отправил конфиденциальные файлы нескольким сотням получателей, не имевших права доступа к подобной информации.

Таким образом, при оценке актуальности внутренних угроз следует учитывать не только формальную кражу чувствительных документов, но и халатность сотрудников, озабоченность которой высказали, согласно исследованию InfoWatch, 44% респондентов.

Диаграмма 2. Каналы утечки данных (Источник: InfoWatch)

Для дальнейшего обзора решений в сфере выявления и предотвращения утечек очень важен еще один результат, отмеченный в исследовании «Внутренние IT-угрозы в России 2005», а именно анализ путей утечки (см. диаграмму 2). В этой связи наиболее популярным способом кражи данных, по мнению российских компаний, являются мобильные носители (91%), электронная почта (86%), интернет-пейджеры (85%) и Всемирная паутина (веб-почта, чаты, форумы и т. д. - 80%). Сравнивая эти показатели с аналогичными за прошлый год, можно заметить, что мобильные накопители теперь опережают электронную почту. Судя по всему, популярность портативных устройств, предназначенных для хранения данных, возросла за прошедший год. В результате служащие осознали, что копирование информации на мобильный накопитель оставляет меньше следов, чем отправка писем через корпоративную почтовую систему (ведущую журнал событий), и не связано с аномальной активностью, которая часто привлекает внимание администратора при пересылке больших объемов данных по сети.

Несмотря на несколько разнородный индекс популярности различных каналов утечки, только комплексная защита, покрывающая все виды коммуникации, способна эффективно обезопасить информационные активы. Ведь ничто не помешает инсайдеру переключиться на сетевые каналы передачи данных, если компания возьмет под контроль порты и приводы рабочей станции. Именно принцип комплексности взят за основу при рассмотрении решений для борьбы с утечками.

S2.shtml

Схема 2. Схема работы InfoWatch Enterprise Solution

S3.shtml

Схема 3. InfoWatch Enterprise Solution с аппаратными модулями IWSA

Verdasys Digital Guardian

Американская компания Verdasys поставляет комплексное решение Digital Guardian, предназначенное для выявления и предотвращения утечек прямо на уровне рабочих станций. Кстати, продукт невозможно упрекнуть в отсутствии комплексности, поскольку Digital Guardian покрывает все каналы утечки, делая это в тех местах, где информация используется.

Реализацией такого подхода являются программные агенты, устанавливаемые на персональные компьютеры и ноутбуки в организации. Агенты поддерживают работу в операционной системе Windows, а также в среде Citrix Metaframe и Microsoft Terminal Server. Агенты отвечают за ведение подробных журналов; за контроль над приложениями, коммуникациями и данными; выявление нарушений политики; за фильтрацию событий, записанных в журнал, перед отправкой на сервер Digital Guardian.

Точно так же, как в случае PC Acme, агент Digital Guardian невидим для пользователя, поэтому может быть внедрен удаленно и централизованно. Однако в отличие от PC Acme в составе Digital Guardian появляется сервер, куда агенты отсылают протоколы событий. Третьим компонентом продукта является консоль управления, к которой можно получить доступ по сети. Консоль позволяет составлять отчеты, собирать и анализировать информацию, контролировать инсталляцию агентов, управлять политиками и т. д. Архитектура решения проиллюстрирована на схеме 4.

Схема 4. Архитектура Digital Guardian

Продукты Verdasys отличаются широким спектром сопроводительных услуг. Так, поставщик оказывает консалтинговые услуги еще до внедрения проекта, разрабатывает и внедряет предварительные проекты (например, создается экспериментальная группа рабочих станций, осуществляется мониторинг действий пользователей этих станций и анализируются результаты), активно участвует во внедрении продукта и тренингах персонала.

Тем не менее, Digital Guardian обладает двумя недостатками. Во-первых, он не развешает архивировать электронную корреспонденцию, что затрудняет расследование инцидентов IT-безопасности, усложняет процесс поиска инсайдера и не позволяет обеспечить соответствие с различными законам и нормативными актами.

Во-вторых, Digital Guardian не производит контентную фильтрацию отправляемого по сети трафика, поскольку фильтрация, вынесенная на уровне рабочей станции, требует огромного количества аппаратных ресурсов. К такому вполне логичному выводу пришли эксперты IDC (см. «Information Leakage Detection and Prevention: Turning Security Inside-Out»): фильтрацию, с использованием лингвистического анализа, другие поставщики осуществляют на выделенных серверах. Следовательно, агенты Digital Guardian в состоянии отличить чувствительные документы от не конфиденциальных только с помощью заранее заданного списка защищаемых объектов (или помеченных цифровыми водяными знаками, что не суть важно). Отсюда, если пользователь создаст новый документ и наполнит его чувствительными сведениями, например, в рамках подготовки отчета (ведь работу с буфером обмена контролируется агентами), такой документ останется уязвимым до тех пор, пока не будет внесен в список защищаемых объектов. Именно для того чтобы исключить подобную брешь, разработчики решений в сфере выявления и предотвращения утечек применяют контентную фильтрацию.